ADRMS : Active Directory Rights Management Services

Pourquoi ADRMS?

Contrôle d'accès classique

Généralement, la protection d'un répertoire ou d'un document est éffectué à base de périmètre de contrôle d’accès. C'est à dire qu'un utilisateur ou groupe d'utilisateurs ne pourront avoir que trois types de droits : lecture, écriture, et éxécution.

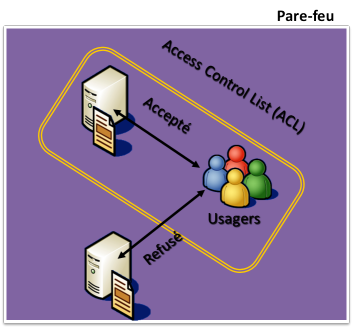

Comme le montre le schéma suivant, avec une ACL (Access Control List) l'utilisateur n'aura que deux possibilités au niveau de l'accès du document. Soit il y peut l'ouvrir soit il ne le peut pas.

Figure 1 : Contrôle d'accès classique

De ce fait, un utilisateur qui a accès à une zone de stockage des documents peut copier, modifier et rediffuser les informations de celui-ci. Et cela, même si ce document est en lecture seule. Il sera en effet toujours possible de copier et de faire sortir l'information du document

Cela montre bien qu'il existe une carrence au niveau du contrôle de ce qui est fait du document.

=>Il faut pouvoir contrôler l'utilisation qui est faite d'un document, chose que ne permetent pas les ACL's classiques.

Conséquences de ce manque de sécurité

Ce manque de contrôle peut entrainer de la perte d'informations sensibles. En effet, ces informations qui sont sous forme de documents, d'e-mails, ou de contenu intranet peuvent être divulgués accidentellement ou intentionnellement.

En 2010, nous avons pu voir les effets dévastateurs de l'affaire Wikileaks sur la diplomatie américaine. Cependant, il faut savoir, que de telles diffusions d'informations se produisent dans les entreprises de toutes tailles. Parfois, avec un réel désire de nuire à l'entreprise (vols de plans, vols d'inventions, ect...), mais aussi par simple mégarde ou laxisme (envois d'un document confidentiel à la mauvaise personne, document confidentiel laissé imprimé sur le bureau, ect...).

En 2005, un autre exemple de la faiblesse de la protection des documents dans une grande entreprise à éclaté au grand jour.

L'affaire Valeo :

Cette affaire nous montre bien, que même si cette étudiante avait réelement l'intention de voler ces informations, il existe une très grande carrence de sécurité dans l'entreprise. Il est en effet choquant que de tels documents confidentiels aient été accèssibles à une stagiaire simplement en les téléchargeants depuis l'intranet de l'entreprise. Et, même dans le cas oû elle aurait dû travailler sur ces documents pour son stage, elle n'aurait jamais dû pouvoir les faire sortir de l'entreprise.

Ces manques de sécurités peuvent avoir de lourdes conséquences:

- Perte d’avantages concurrentiels

- Perte de la confiance de ses clients et partenaires

- Perte de revenus

- Problèmes diplomatiques

Des informations confidentielles tels que des plans, recherches ou projets, peuvent êtres volés par les concurrents. L'argent investit dans ces recherches est donc perdu, et la concurrence en profite car eux n'ont pas eu ces frais pour créer le produit.

Si les informations diffusées concernent les clients ou les partenaires de l'entreprise, cela entraine une perte de leur confiance en l'entreprise. En effet, imaginons une banque qui se fait voler les informations des comptes de ses clients. Y placeriez-vous votre argent durement gagné?

Cette conséquence découle directement des deux précédentes. En effet, si une entreprise pert ses avantages concurrentiels ou la confiances de ses clients ou partenaires, cela entraine inévitablement des pertes de revenus. Les clients vont moins acheter, ou passer à la concurrence, les partenaires risquent quand à eux d'ajouter des closes sur les contrats et d'êtres moins flexibles au niveau des prix. Ces problèmes peuvent aller jusqu'a entrainer la fermeture définitive de l'entreprise.

Au cours de l'affaire Wikileaks, nous avons pu voir que la diffusion d'informations confidentielles peuvent avoir de graves conséquences au niveau mondial.

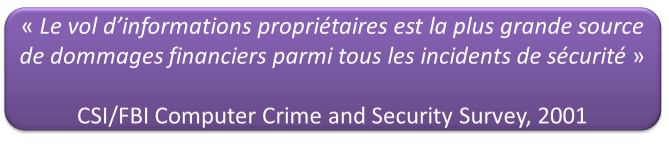

D'après le CSI/FBI :

Les besoins

Nous avons vu les carences de sécurités et les concéqueces quelles entrainent.

Nous étudions maitenant les besoins que devront assouvir les solutions de sécurisations :

Protection permanente des informations sensibles

Facilement utilisable

Souple, facilement déployable, et extensible

Contrôle de l’utilisation qui est faite des documents

C'est le but même de la solution : protéger les données sensibles.

Les documents doivent pouvoir être protégés par des personnes non informaticiens telles que des secrétaires, membres de la direction, et assistants. En effet, si le logiciel de protection est complexe, lourd, ou lent il risque de ne pas être utilisé par les producteurs de documents qui eux, ont d'autres problématiques que la sécurisation des informations.

La solution doit pouvoir être intégrée aux logiciels et environements existants simplement. En effet, si le coût de mise en place de la solution de sécurité est supérieur au coût qu'engendrerait une perte d'information, le logiciel est alors inutile.

Comme nous l'avons vu précédement, le logiciel doit permettre de contrôler ce que les utilisateurs font sur le document. Par exemple, un document ne doit pas être copiable, imprimable, ou alors modifiable uniquement par certaines personnes.

La solution de Microsoft : ADRMS

Pour répondre à ces besoins Microsoft a créé "Active Directory Rights Managments Services" (ADRMS), soit litéralement, un service de gestion des droits liés à l'annuaire Active Directory.

ADRMS est donc une technologie d’infrastructure destinée aux environnements d’entreprise pour la protection des documents et des e-mails. Il n'est cependant pas destiné à la protection des fichiers audios, vidéos et medias en « streaming ». En effet, Microsoft propose une solution « Digital Right Management » pour cela.

Cette solution permet non seulement le contrôle d’accès à l’information, mais surtout le contrôle de l’usage qui en est fait. La protection de l’information est réalisée indépendamment d’un périmètre, elle est directement attachée à l’information que l'on souhaite protéger.

Pour cela l’auteur ou le propriétaire définit et applique une politique d’usage directement attachée à l’information. Et cela, indépendamment du format des données. La protection ainsi générée persiste et suit l’information.

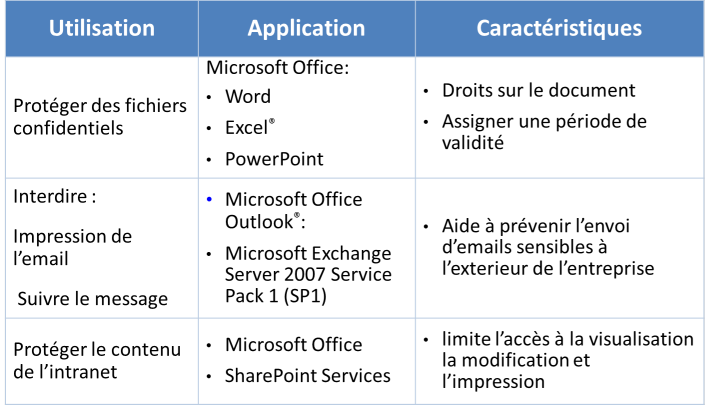

Ce que permet ADRMS :

Ainsi, ADRMS répond à tous les besoins de sécurité précédement évoqués. Nous verrons par la suite qu'ADRMS réponds aussi aux besoins de simplicité d'utilisation et de déploiement.