XkeyScore

D'où viennent les données requêtées?

De nombreux types de données sont alors analysées. On peut se concentrer majoritairement sur l'espace web , mais pas à 100%. Nous comptons alors :

- Traffic HTTP

- E-mails entiers (Destinataire, objet, corps du message)

- Activités sur les Réseaux sociaux (Twitter, Facebook...)

- Historique WEB d'un utilisateur

- Sites web visités

- Recherches Google

- Formulaire WEB

- Contenu, identifiant… mot de passe)

Session de navigation WEB

Nous avons donc différentes données liées à notre navigation qui sont potentiellement analysées:

- Adresses des sites visités

- Utilisation des cookies

- Paramètres utilisateurs

- IP visiteur

- Action en temps Temps réel

- Sauf VPN : alimentation en premier lieu, et décryptage futur

Quelles sont-elles

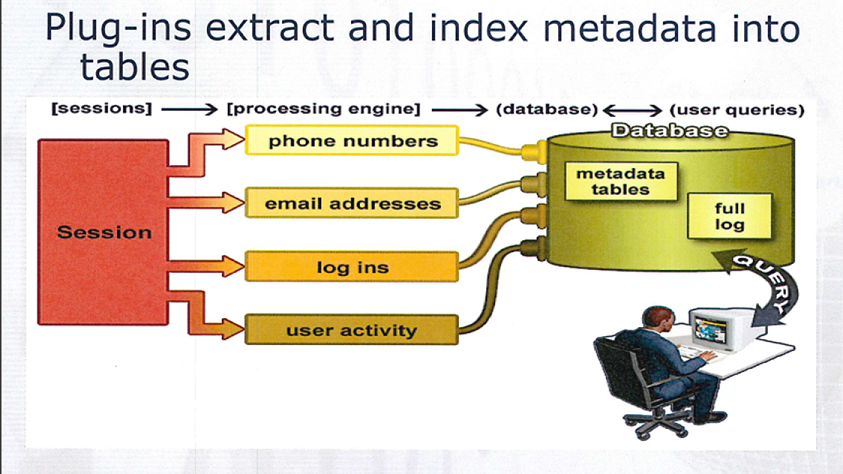

Comme nous pouvons le voir sur ce schéma, la session enregistrée dans la base de données de la NSA, d'où sont extraites les données utilisateurs (mail, numéro de téléphone...) est exploitable par la suite par un utilisateur de XkeyScore, qui n'a plus qu'à utiliser différentes requêtes de recherches.

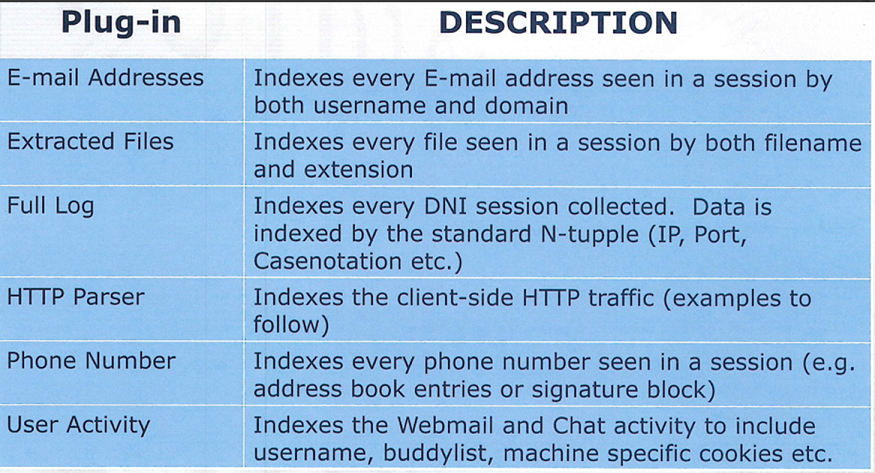

Voici d'ailleurs un tableau descriptif de ce qui est analysable :

Temps de conservation des données

Le temps de conservation est variable, en fonction de l'importance des données : Des données très importantes sont conservées entre 3 et 5 jours pour le contenu, 30 pour les métadonnées Plus de 20 To sont analysés par jour,conservées au maximum 5 ans si les données sont intéressantes * Elles sont préservées pour des requêtes par IP , adresse mail...

Critères de recherche

Les recherches sont basées sur des anomalies: le langage utilisé les données cryptées * le recherches suspicieuses

Exemples

- Cryptage :"Tous les documents cryptés d'IRAN; où est utilisé PGP en Iran?"

- "Toutes les entrées VPN du pays X" : récupération pour décryptage ultérieur

- "Je cherche quelqu'un parlant Allemand au Pakistan" : HTTP Activity : TAG HTML de langage

- Localisation : "Ma cible utilise Google Maps, puis-je déterminer son e-mail?" : Extrations et ajout dans une base de données

- Document : "J'ai un document Jihadiste, transféré entre plusieurs utilisateurs: qui est l'auteur, où est-il ?

- Excel : "Je veux un fichier Excel avec des adresses MAC provenant d'IRAK, pour faire un mappage réseau"

Place maintenant au code source , et à la vision du programme présentée par les américains et la NSA