Les sondes de sécurité IDS/IPS

Intrusion Détection Système

Présentation IDS

Les IDS, ou systèmes de détection d'intrusions, sont des systèmes software ou hardware conçus afin de pouvoir automatiser le monitoring d'événements survenant dans un réseau ou sur une machine particulière, et de pouvoir signaler à l'administrateur système, toute trace d'activité anormale sur ce dernier ou sur la machine surveillée.L'IDS est un système de détection passif.

l'administrateur décidera ou non de bloquer cette activité.

Ces systèmes de surveillance du réseau sont devenus pratiquement indispensables dû à l'incessant accroissement en nombre et en dangerosité des attaques réseaux depuis quelques années.Principes de détection

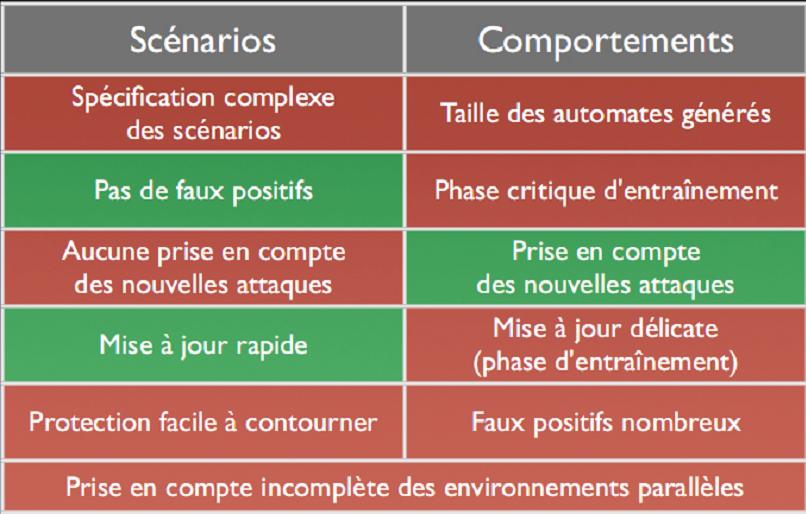

Nous classons les IDS en deux grandes catégories de principe de détection d'intrusion :

Approche par scénario

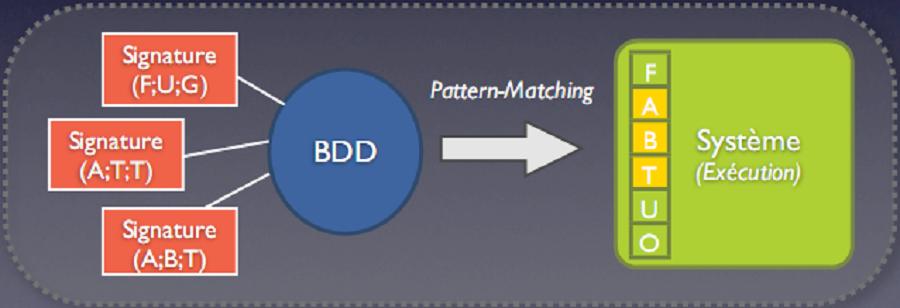

- ANALYSE DE MOTIF : la plus simple et la plus couramment utilisée pour détecter une intrusion. Une base de connaissance contient tout les chaînes alphanumériques caractéristiques d’une intrusion.

- RECHERCHES GENERIQUES : Adaptée pour les virus. On regarde dans le code exécutable les commandes qui sont potentiellement dangereuses. Par exemple, une commande DOS non référencée est détectée, des émissions de mails, des instructions liées à des attaques connues.

- CONTRÔLE D’INTEGRITE : Effectue une photo de tous les fichiers d’un système et génère une alerte en cas d’altération de l’un des fichiers. MD-5 est le plus fréquemment utilisé mais les spécialistes recommandent maintenant le SHA-256 et SHS on signe les hash et on les mets dans un coffre fort (stocké sur un periphérique externe en lecture seule physique) Et on compare périodiquement les nouveaux hash au hash signés. Aujourd'hui l'exemple le plus connu utilisant cette approche est l'IDS SNORT.

Approche comportementale

- APPROCHE PROBABILISTE : On prévoit quelle est la probabilité d’avoir un évènement après un autre. Ex : quelqu’un qui se connecte à un site : forte proba que la demande de connexion soit suivi de GET http://www.google.fr HTTP/1.0 Et on peut supposer que ce sera suivi de HTTP/1.1 200 OK Si ce n’est pas ça la plupart du temps, on peut avoir un doute…

- Avantages:

- Construction du profil simple et dynamique

- Réduction de faux positifs

- Inconvénient:

- Risque de déformation progressive du profil par des attaques Répétées

- APPROCHE STATISTIQUE : Effectue des tests sur d’autres éléments concernant l’utilisateur :

- Avantages:

- Permet de détecter des attaques inconnues

- Habitudes des utilisateurs apprises automatiquement

- Inconvénients:

- Complexité en termes de maintenance

- bcp de faux-positifs

- IMMUNOLOGIE (en cours d'étude) : Construit un modèle de comportement normal des service (et non des utilisateurs) Il faut observer un service suffisamment longtemps dans de bonnes conditions pour construire un modèle de comportement complet.

Les systèmes à base de signatures qui consistent à rechercher dans l'activité de l'élément surveillé les signatures (empreintes) d'attaques répertoriées et donc connues. Ce principe de détection d'intrusion est réactif et pose plusieurs contraintes, en effet il ne détecte que les attaques répertoriées dont il possède l'empreinte. De ce fait il nécessite des mises à jour fréquentes. Ce principe de détection implique aussi que les pirates peuvent contourner celui-ci en maquillant leurs attaques, il modifie en fait la signature connue par les IDS et de ce fait l’attaque devient invisible par l’IDS.

Il existe différentes méthodes pour repérer les attaques :

Conclusion

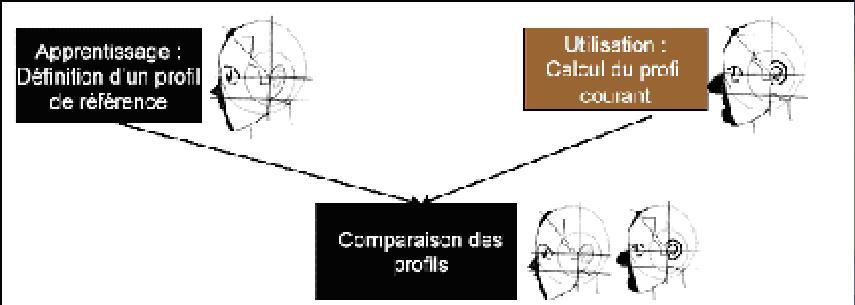

Cette approche fournit un diagnostic clair, il est donc possible de réagir et de contre attaquer, si la politique de sécurité est celle là. Par contre ils ne peuvent détecter que les attaques contenues dans la base de connaissances. Il faut en permanence maintenir à jour cette base. Il est possible de rendre inactif un IDS utilisant cette approche par une attaque en déni de service.Les systèmes à approche comportementale consistent à détecter les différentes anomalies sur le réseau. C'est l'administrateur qui définira le fonctionnement "normal" des éléments surveillés, il y a donc une phase d'apprentissage pour fixer ce niveau. Par la suite l'IDS sera en mesure de signaler à l'administrateur toute situation qui divergera du niveau de fonctionnement de référence. Le fonctionnement de référence peut être élaboré par différentes analyses statistiques de l'élément à surveiller. Ce système de détection présente un avantage par rapport au précèdent : il détecte les nouveaux types d'attaques. Cependant il faudra faire parfois des ajustements afin que le fonctionnement de référence corresponde au mieux à l'activité normale des utilisateurs et ainsi réduire les fausses alertes qui en découleraient.

Il existe différentes techniques pour repérer les attaques :

- Le taux d’occupation de la mémoire

- L’utilisation des processeurs

- La valeur de la charge réseau

- Le nombre d’accès à l’Intranet par jour

Conclusion:

Cette approche a l'avantage de ne pas avoir besoin d'une base de signature. Elle permet donc, en théorie, de détecter des attaques inconnues. Cependant, elle a des inconvénients assez importants.Que se passe-t-il s'il y a une attaque pendant l'apprentissage ? Celle-ci est considérée comme un comportement normal, et ne sera jamais détectée. De même il n'y a aucune interprétation de l'attaque, on ne sait pas quelle attaque a été déclenchée. On ne sait donc pas réagir. Il est très difficile d'effectuer un apprentissage complet

petit récapitulatif:

Type d'IDS

Les IDS peuvent se classer en deux catégories qui correspondent à ce que s'attache à surveiller l'IDS.

- Network based IDS (NIDS)

- On peut les mettre par exemple dans la zone démilitarisée ou DMZ afin de contrer les attaques contre les systèmes publics.

- On peut les mettre aussi derrière un firewall donnant accès à l'extérieur du réseau (Internet) afin de détecter des signes d'attaque parmi le trafic entrant/sortant du réseau.

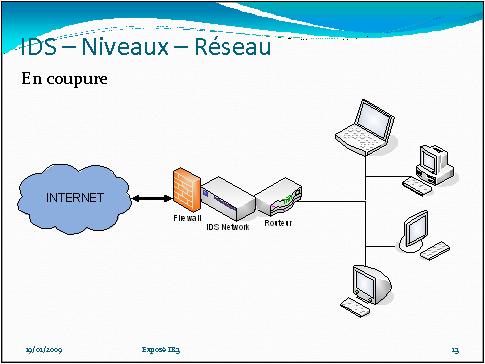

- En coupure

- En recopie de port

- Host Based IDS (HIDS)

- Détection de compromission de fichiers (contrôle d’intégrité)

- Analyse de la base de registre (windows) ou des LKMs (Linux)

- Analyse et corrélation de logs en provenance de firewalls hétérogènes

- Analyse des flux cryptés (ce que ne peut réaliser un NIDS !)

L'IDS réseau ou Network based IDS (NIDS) surveille comme son nom l'indique le trafic réseau.

Il se place sur un segment réseau et "écoute" le trafic. Ce trafic sera ensuite analysé afin

de détecter les signatures d'attaques ou les différences avec le fonctionnement de référence.

On notera une contrainte à ce système, en effet le cryptage du trafic sur les réseaux commutés

rend de plus en plus difficile l‘ "écoute" et donc l'analyse du segment réseau à analyser,

car le contenu des paquets est crypté.

De plus, un trafic en constante augmentation sur les réseaux contraint les NIDS à être de plus en plus performants

pour analyser le trafic en temps réel.

Enfin, avec sa ou ses cartes d’interface réseau en mode promiscuous (permet à celle-ci d'accepter tous les paquets

qu'elle reçoit, même si ceux-ci ne lui sont pas adressés.), qui n’ont donc pas d’adresses IP, ni de pile de protocole

attaché, il peut écouter tout le trafic qui arrive à l’interface en restant invisible.

Placement de la sonde sur le réseau

On peut placer les NIDS à différents endroits sur le réseau, mais bien sûr la politique de sécurité menée définira leur emplacement.

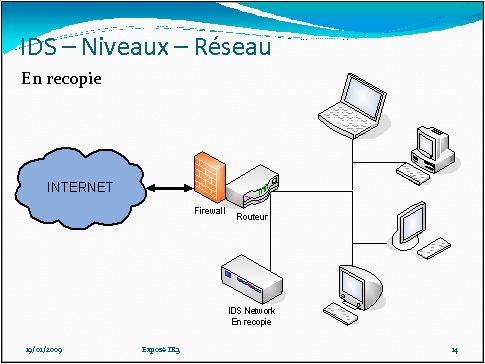

Derrière le firewall, il y a deux positions possible pour la sonde:

Ici il a une faiblesse d'architecture, si la sonde tombe (par exemple à cause d'une attaque de dénis de service) c'est tout le réseau qui tombe.

Ici la sonde analyse aussi bien le réseau que en mode coupure sauf que si elle tombe due à une attaque cela ne pose aucun problème à l'architecture réseau. Et la sonde étant passive cette solution est la meilleure

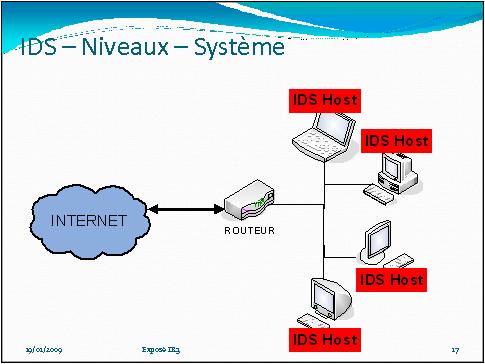

L'IDS Systèmes ou Host Based IDS (HIDS) surveille le trafic sur une seule machine. Il analyse les journaux

systèmes, les appels systèmes et enfin vérifie l'intégrité des systèmes de fichiers. Les HIDS sont de part leur

principe de fonctionnement dépendant du système sur lequel ils sont installés. Ce système peut s'appuyer ou non sur

le système propre au système d'exploitation pour en vérifier l'intégrité et générer des alertes.

Il peut aussi capturer les paquets réseaux entrant/sortant de l’hôte pour y déceler des

signaux d’intrusions (Déni de Services, Backdoors, chevaux de Troie, tentatives d’accès non autorisés,

exécution de codes malicieux, attaques par débordement de buffers…).

Il permet:

Par nature, ces IDS sont limités et ne peuvent détecter les attaques provenant des couches réseaux.

Conclusion

- Network based IDS (NIDS)

- Positif: - N’affecte pas les performances du réseau

- Négatif: - Faible devant les attaques de dénis de services

- Host Based IDS (HIDS)

- Positif: - Surveille les intrusions qui s'appliquent uniquement à l'hôte

- Négatif: - Utilise la ressource du système

- N’est pas visible

- Un point unique de défaillance

- Besoin de HIDS spécifique pour des système spécifique

Conclusion IDS:

Le principe de rendre compte après coup d’une intrusion, a vite évolué pour chercher des IDS capables de réagir en temps réel. Le constat des dégâts ne suffisait plus : il fallait réagir et pouvoir bloquer les trafics douteux détectés. Ces techniques de réponse impliquèrent les IDS actifs ou IPS